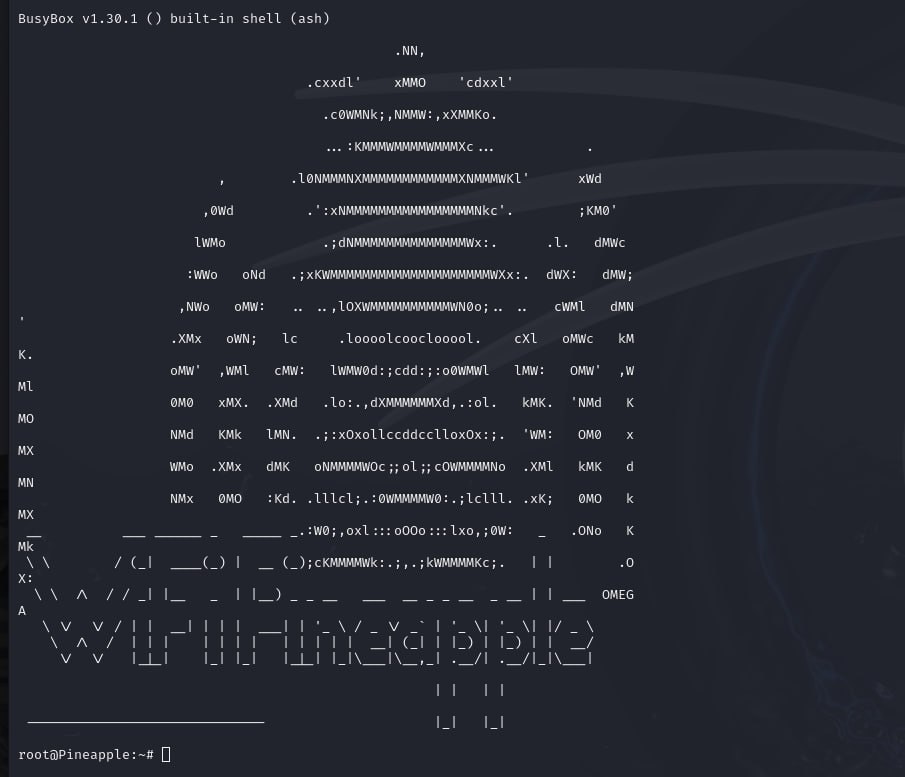

阅览了hc5官方文档和油管视频,再结合自己实操和遇到的问题写的综合性指北,随用随写,实用性为主。目标读者就是自己和买来无从下手的人,看了之后想入手的强烈建议购入祖国版(x)。指北包含基本介绍、环境准备、核心功能、模块和插件生态、常见场景实操、蓝队对抗和自己刷固件和写插件。

放在前面的话→WiFi Pineapple是将kali的Wi-Fi渗透功能做了封装和模块化的路由器,在使用体验上非常便利,但是稳定性不高。且Pineapple 搭载的是OpenWrt系统,生态和兼容性不如kali,只能作为针对 WiFi攻击的即插即用设备。

基本介绍

- 2.4 GHz 802.11 b/g/n(5 GHz/ac带模块) 单核MIPS网络SoC

- USB-C电源/以太网端口,USB 2.0主机端口, 单个RGB LED指示灯

- 256 MB内存,2 GB EMMC

- 通过USB-c供电。

*还准备了8G的u盘来烧模块。

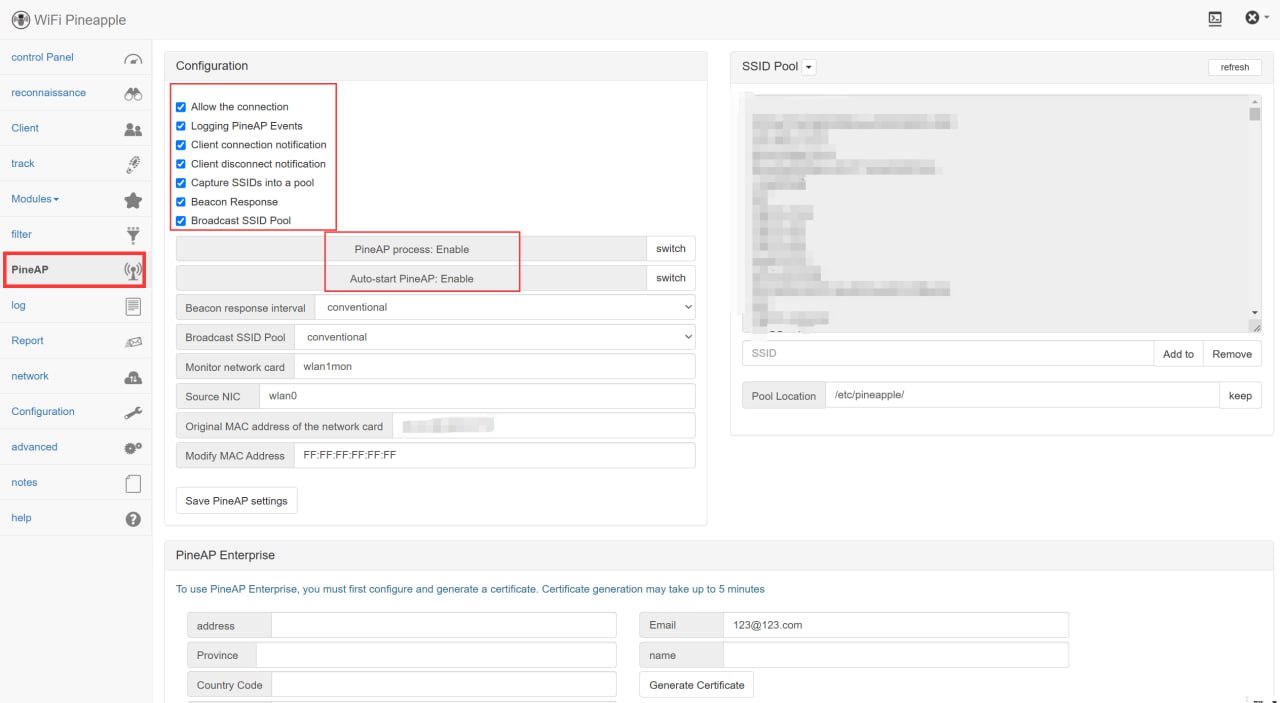

Pineapple自带的核心功能有四个:Rogue AP(伪造热点)/ Evil Twin 攻击 /无线网络嗅探与监控/MITM&Deauthentication攻击。

Pineapple 在 Monitor 模式下会扫描附近的 SSID和BSSID和频道等信息,收集到信息后就可以“复制目标热点或创建相似的热点。另一块网卡or同一网卡切换到 AP 模式被配置为与目标网络同名的热点的时候,当用户搜索 Wi-Fi 并看到了同名或更强信号的网络时会优先连接到 Pineapple 所建立的仿制热点上。

监听模式(Monitor Mode)可以被动接收周围无线网络发出的所有数据包,包括管理帧、控制帧、数据帧。pineapple 工作在Monitor Mode时,可以捕获到未加密或弱加密网络的数据帧和记录加密网络的握手包,我们捕获完整的握手包可以在离线环境下使用字典破解wifi密码。

在目标用户连接到Pineapple的公开网络后,有多种中间人攻击可以执行:DNS 劫持、HTTP/HTTPS 流量重定向、SSL Strip、伪造登录页面等。Pineapple 可以将自己设置为 DHCP 服务器,并指定自身为客户端的 DNS 服务器,这样当目标访问某个域名时,可根据自定义规则把原本应返回的 IP 地址指向本地或攻击者控制的服务器(类似之前写的:https://demondelap1ace.github.io/2025/01/06/基于ESP822板的dns-wifi劫持思路和实现-2025/)自带的SL Strip 通过降级或拦截加密连接,可以让用户对 HTTPS 的访问强行转换为 HTTP,从而使传输的数据明文化,但是纯粹的 SSL Strip很难实现了,需要搭配模块。

Pineapple通过发送 IEEE 802.11 管理帧(Deauthentication帧)可以强制已连接用户断开与合法 AP 的连接,使其被踹掉后重新扫描 Wi-Fi 网络再诱导其连接到 WiFi Pineapple 创建的 Rogue AP。

初始配置

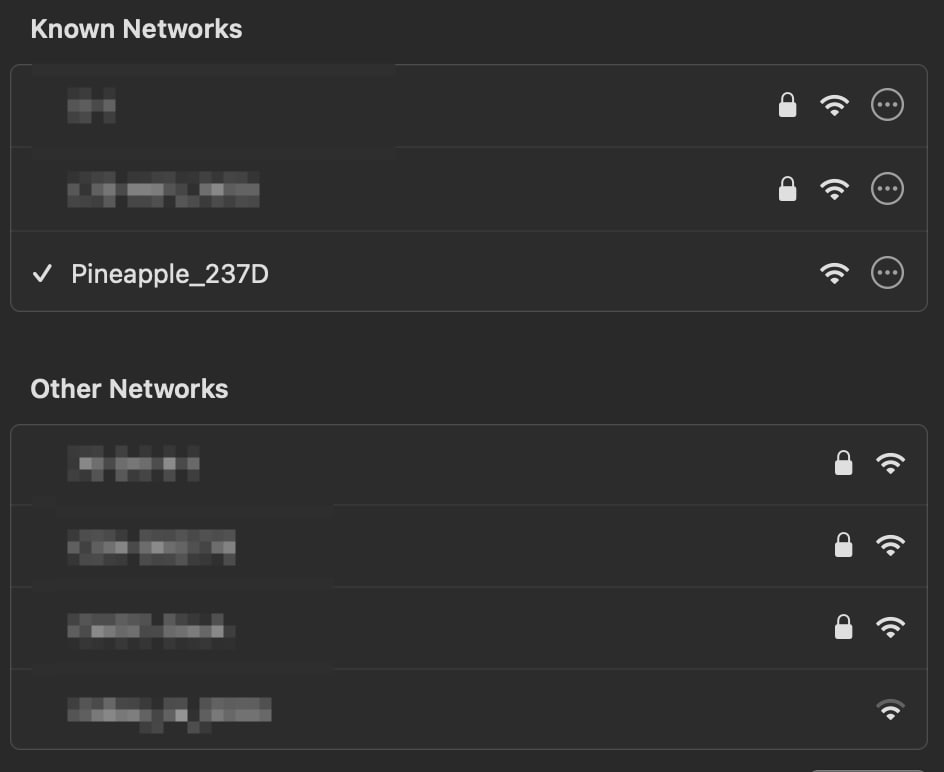

开机通电,网线接电脑插口后就能被搜索到了,初始名字是含有Pineapple的,点击连接后进入后台172.16.42.1:1471。

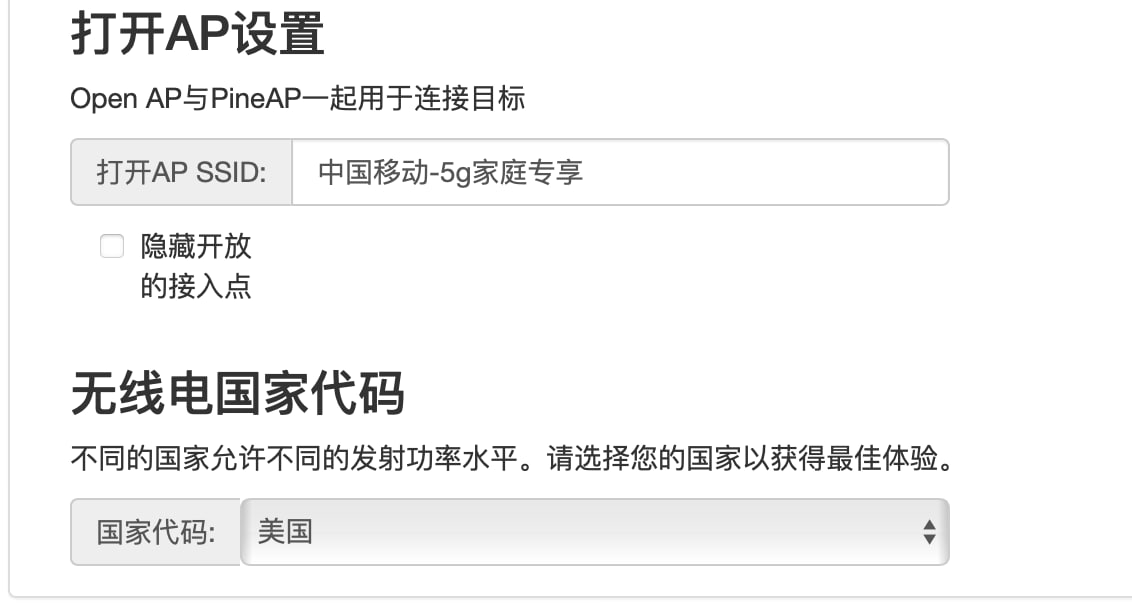

设置root密码时区和可以被搜索到的开放wifi

过滤设置

打开PineAP

连接完成,有图形页面连接和ssh。

ssh连接

root@172.16.42.1

输入之前设置的密码登陆

因为是基于OopenWRT系统,所以基本的Linux命令都可以运行。因为大菠萝路由器的卖点就是图形化页面,所以命令行操作个人感觉没什么必要(

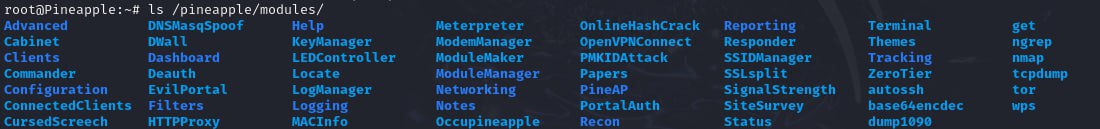

ls /pineapple/modules/

列出目前的模块

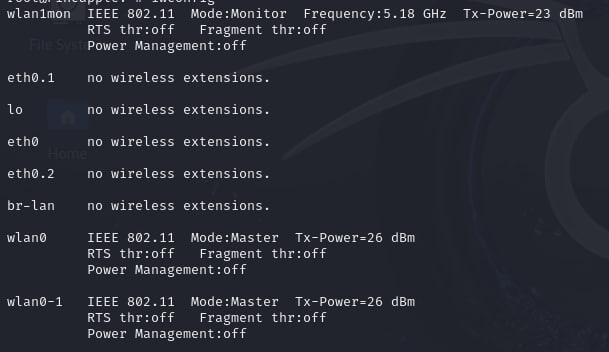

iwconfig

wlan1mon 被设置为Monitor Mode,工作5GHz频段。wlan0 和 wlan0-1 配置为Master Mode,发送功率较高,拿来用作无线热点或者伪造的AP的。

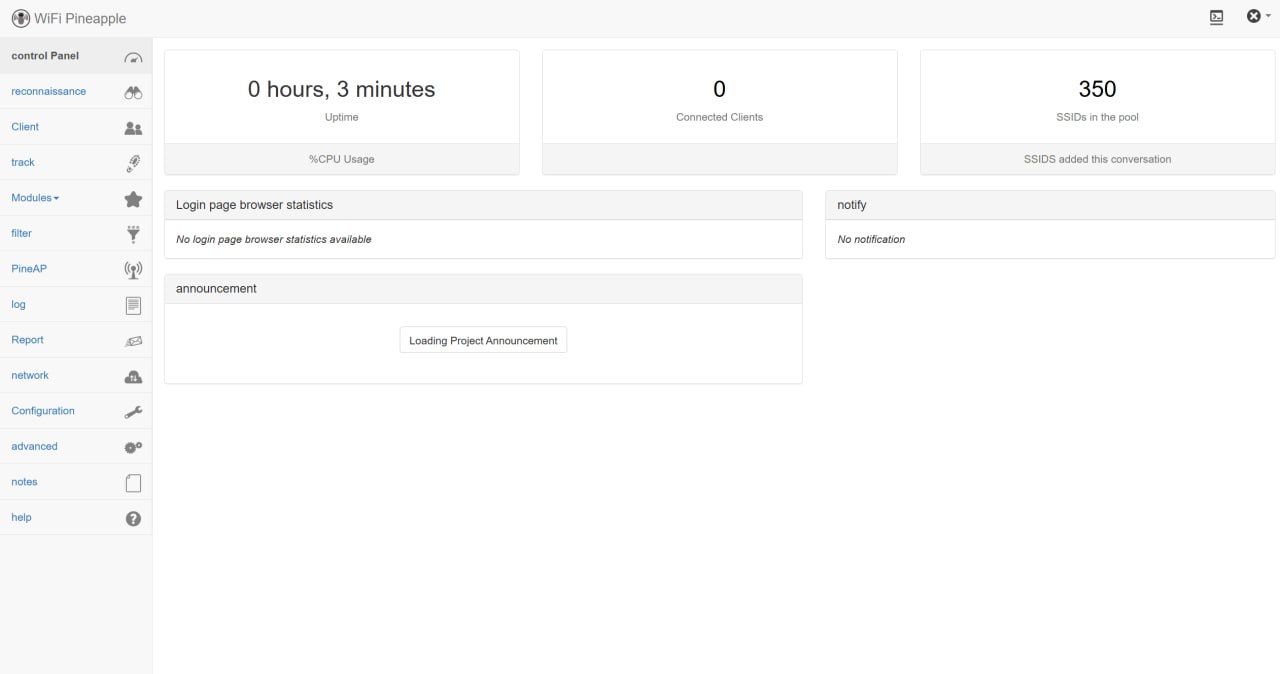

基本配置到这里基本上完成了,接下来就是整体页面功能划分&模块使用了。

迷思之剧增的ssid

前两天测试时看到捕获ssid数量还未破百,拿出来想测试的时候惊觉ssid数量跳到了4081个⭠现居地附近根本不可能有这么多ssid,周围住户不是会定期更换ssid的群体,且路由器探测范围其实不是说明书里那么远的数值。

啃了社区文档才知道Wifi通信分为Probe Request和Beacon Frame,前者是类似设备广播设备信号,后者不会主动发送请求而是监听,不会广播额外的数据但是可能会广播一些例如设备标识符的信息。WiFi Pineapple 可以被动地监听无线电频段,去捕获那些即使未主动广播 SSID 的网络信号或设备信息,以上数据包括了不会广播 SSID 的隐藏网络和静默工作的设备。

在后台翻找捕获的ssid列表能看到除了平常印象里可以发送信号的设备之外还有家里的智能音箱和门口的密码锁,甚至还有蓝牙按摩仪和疑似监控摄像头小米电灯泡自动喂食器的东西(?)所以即使没有主动连接 Wi-Fi,MAC 地址仍然可以通过发送低功耗信标帧泄露。

许多像小米这样已经普及到家用的智能设备在出厂时配置了多个预设网络来方便在不同环境下自动连接,设备处于待机则会扫描周围的无线网络&发送Probe Requests来寻找之前连接过设备的存在;现在家用IoT设备几乎都支持远程固件更新得定期检查制造商的云服务来获取新的版本,因为这个时候就是发送信标帧寻找网络,所以我的Pineapple可能大部分的ssid池子都是捕获的这个。

迷思之有哪些符合国情的基于ssid社工钓鱼

最好的方法是线下拿着手机wifi连接页面到处走走,例如连锁餐饮店、奶茶店、银行服务网点、大型商圈及街头小店,可以发现常见的 WiFi 起名规律;这些名称都以品牌或店名为核心,如“店名_WiFi”or“店名-5G”。同时也可以利用“共享WiFi”这种以共享和免费为主题的名字,总而言之SSID 的设计需要与目标区域的环境结合。

在信号强度的设置上也需要与真实 WiFi 信号保持一致,覆盖范围的既不出现异常强的远距离信号,也不能弱到无法被检测,路由器也自带探针,可以捕获周围设备曾经连接的 WiFi 名称,这些名称往往带有用户信任的标识,利用这个可以克隆常见的热点名。为了配合上述的社工效果,还能人到线下进行物理标识的补充,打印包含WiFi名称和密码的提示贴纸,张贴在目标区域的醒目位置,比如商圈墙面、电梯间和商铺门口。