聊天记录是json格式,50多m不存在一条一条读的情况,先定义问题把这个json流式处理了,清洗到一个结构化的数据库里面。通过统计消息频率识别出谁有话语权、聊天的峰值时段在哪里、哪些频道是主要的信息集散地。

拿Gemini ap做了IOCs,我找的是Login/Password 加密货币地址 域名 IP 硬件规格的正则表达式,然后AI扫描数据库中的每一条消息自动提取出来()最后再自己基于主题聚类精读,用上一步提取的IOCs进行精搜来只阅读有价值的上下文。

blackBasta

blackBasta是以勒索软件即服务模式运作的勒索组织,是Conti勒索软件集团的直接继承者or分支,在基础上与另外一个犯罪组织FIN7建立了合作伙伴关系。

BlackBasta的作战策略是双重勒索,在加密受害者文件的同时会窃取大量敏感数据,再随后利用一个基于Tor网络的泄露网站Basta News作为施压平台来威胁受害者若不支付赎金,就会公开其机密信息。记录分析来源是ExploitWhispers的个人泄露的组织的内部聊天记录

著名的事件有Ascension攻击,BlackBasta对美国大型医疗系统Ascension发动攻击,这个系统在美国拥有140家医院,这次攻击导致医院被迫放弃电子病历系统转而使用纸质进行记录,还将急诊病人转移到其他医院并关闭了多个科室。

在聊天记录你甚至可以看到有成员担心他们的行为会导致患者死亡,从而被美国定性为恐怖袭击,并且成员提议如果医院提出要求,马上立即免费提供解密密钥。根据一些场外分析BlackBasta可能在未收到赎金的情况下归还了数据并删除了副本。

Capita也成为过BlackBasta的攻击目标,Capita这个公司是为众多政府机构和养老基金处理大量敏感数据,这次攻击给Capita直接相关的恢复成本约为3200万美元,间接损失使总影响超过1亿美元,并且导致了十万多人的大规模数据泄露,数据类型包括姓名、出生日期、国民保险号码,甚至银行账户详细信息和护照照片。

BlackBasta的思路是双重勒索,攻击造成先是文件加密,他们的勒索软件会让受害者的关键系统和业务数据无法访问。在执行加密之前,分支机构会利用像Rclone等工具从受害者网络中窃取大量敏感数据。最后通过Basta News进行胁迫,上面被盗数据成为第二个勒索筹码,攻击者通过Tor网络泄露网站威胁受害者如果不支付赎金,将逐步或一次性公开这些敏感数据。

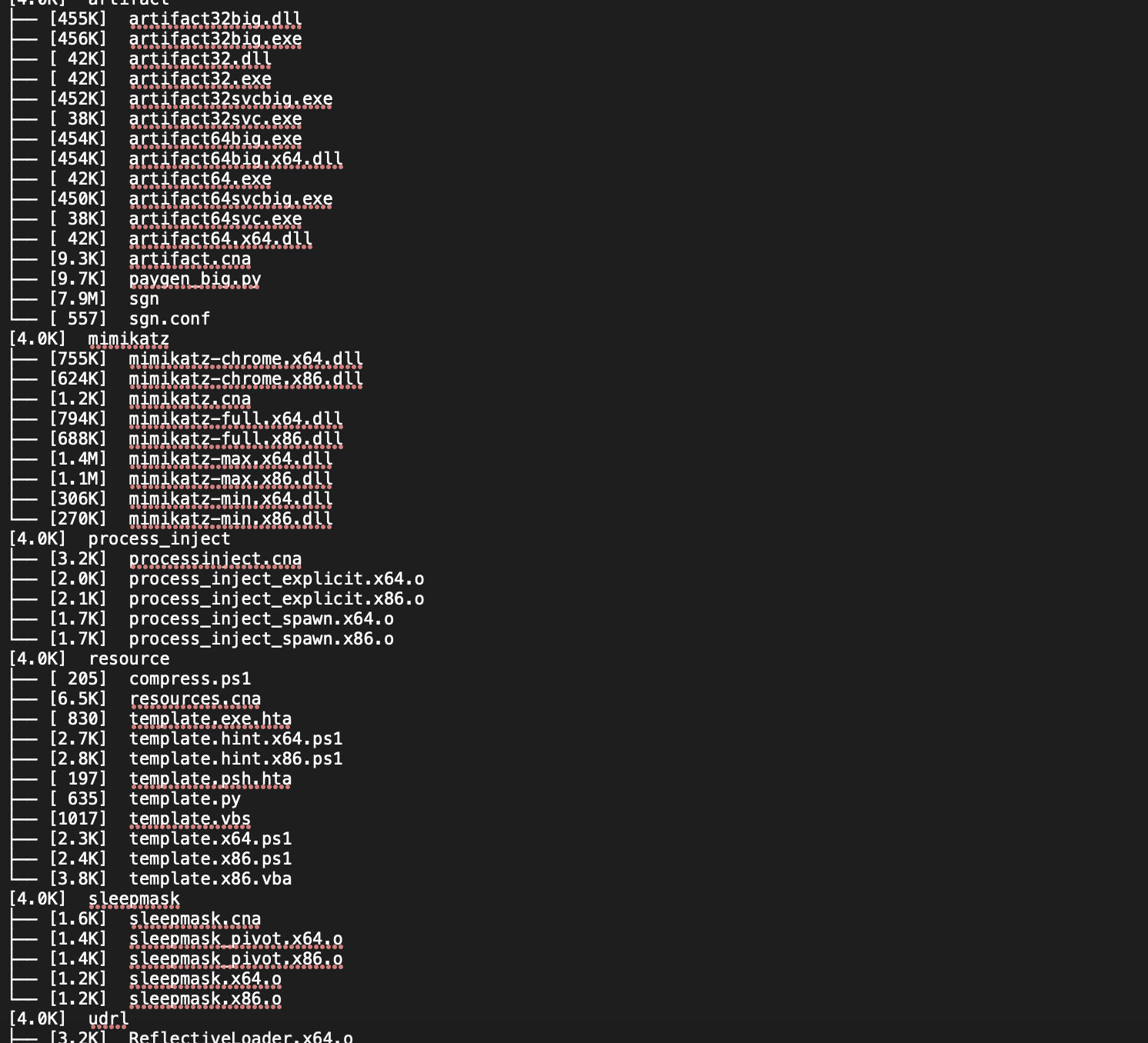

BlackBasta工具

概括起来是成熟工具为主,新兴技术为辅。

基石是目前已经成熟的标准化工具,Cobalt Strike和Mimikatz是他们工具库的基石,Qakbot则是作为初始入口,在被执法部门抓之前Qakbot是BlackBasta首选的工具为后续部署Cobalt Strike等铺平了道路。

新技术是迅速采用的Brute Ratel C4,相比于被广泛滥用的Cobalt Strike,Brute Ratel是一个相对较新的工具,安全软件对他的检测覆盖率较低,使用它可以让攻击者在被发现之前有更长的时间在目标网络中潜伏。BlackBasta把Brute Ratel C4作为后期渗透阶段的核心工具,在通过Qakbot获得初始立足点后会部署Brute Ratel C4作为第二阶段的playload。

他们还开发了edr规避的Backstab来专门强行终止主流EDR和防病毒软件的进程,以及为了更好地躲避检测,他们把最初使用的定制凭证收割机叫AntiSpam.exe迭代为DLL形式,通过合法程序rundll32.exe执行(甚至还开发了Java变种

聊天记录

根据自己的需求分为了作战思维&自动化C2基础设施部署&实战细节

作战思维

买卖结合的供应链

记录里面表明了基于勒索软件即服务Ransomware-as-a-Service模型,存在专门的初始访问代理,他们负责突破目标网络防御获得VPN 凭证或者有效账户,然后将这些权限出售给 Black Basta ,核心团队是复制横向移动、权限提升和部署勒索软件。

记录中还有大量关于购买和讨论特定攻击工具的内容,他们明确提到了购买定制化的Cobalt Strike Artifact Kit,目的是为了生成能够绕过主流的AV)和EDR的恶意playload,他们付费意愿非常强,除了这些还讨论了用于破解哈希&VPN服务以及防滥用的托管服务。

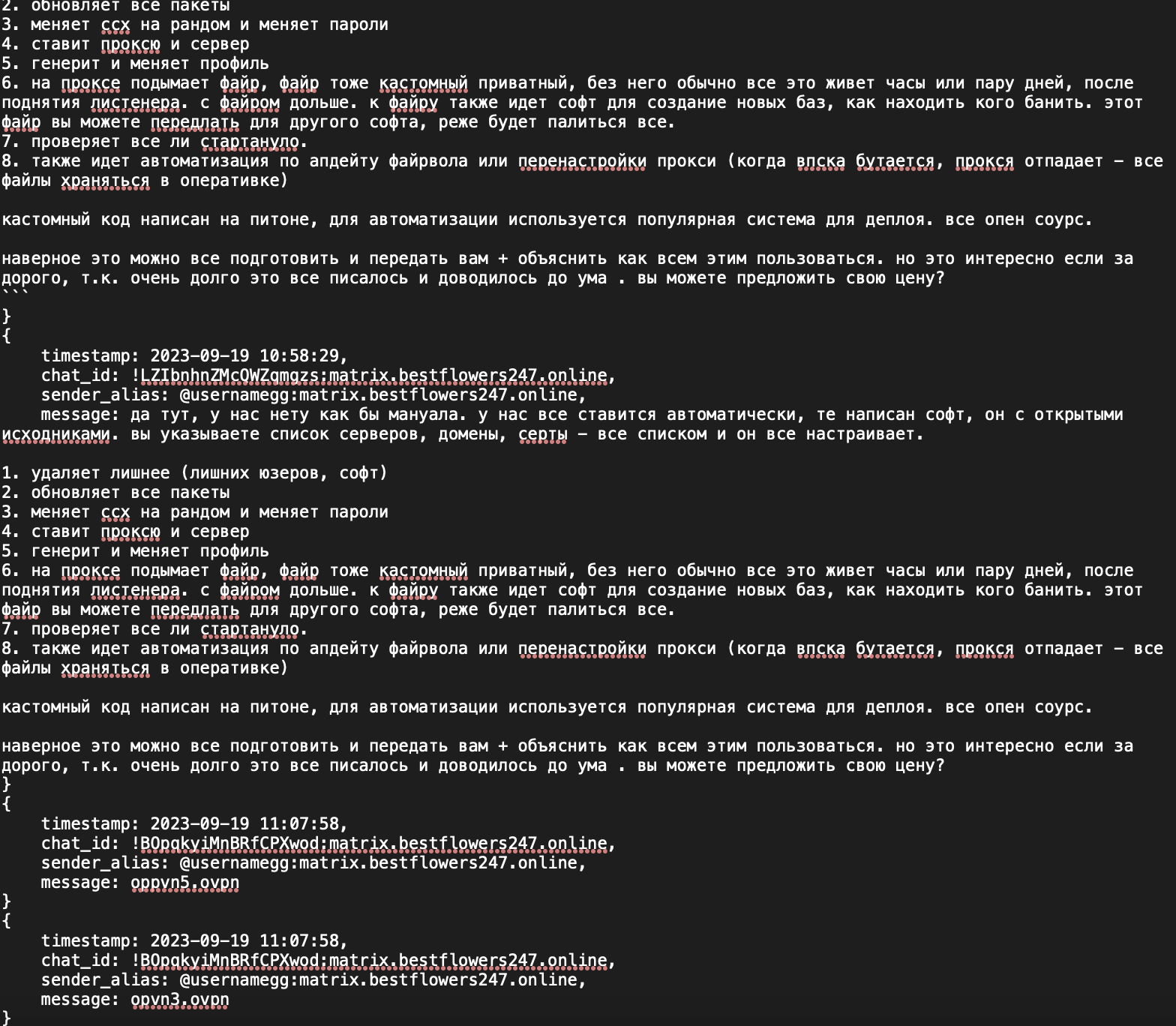

在群里讨论了一套用Python编写的自动化部署脚本来自动完成新攻击服务器的配置,包括清理服务器、更新软件包、更改SSH端口和密码、安装代理和C2、生成和更换C2配置文件并部署定制的防火墙。

从一些对话里还能看到他们已经预设了失败,所以追求快速恢复,他们假定部分基础设施和工具还有访问权限随时被安全团队发现并清除,他们在设计攻击架构时内置了冗余和快速恢复机制来确保攻击行动的连续性。

聊天记录中频繁出现关于 C2 服务器(我检索的关键词是“коба”)和代理服务器(我检索的关键词是“прокладка”)的讨论,他们会同时设置多个C2,当一个C2域名被封锁时能迅速切换到备用服务器,保持对已感染主机的控制。

他们也不会依赖单一的C2通道,会利用窃取到的凭证尝试建立多种远程访问方式,即使主要的恶意软件被清除仍可以通过合法的远程访问工具重新进入网络。⬆️文提到的自动化部署脚本是快速恢复能力的核心,一旦某个服务器被安全厂商标记或被执法部门取缔,还可以利用这套脚本在数小时内快速部署一个全新的配置完善的攻击服务器,来几乎无缝地继续他们的攻击活动。

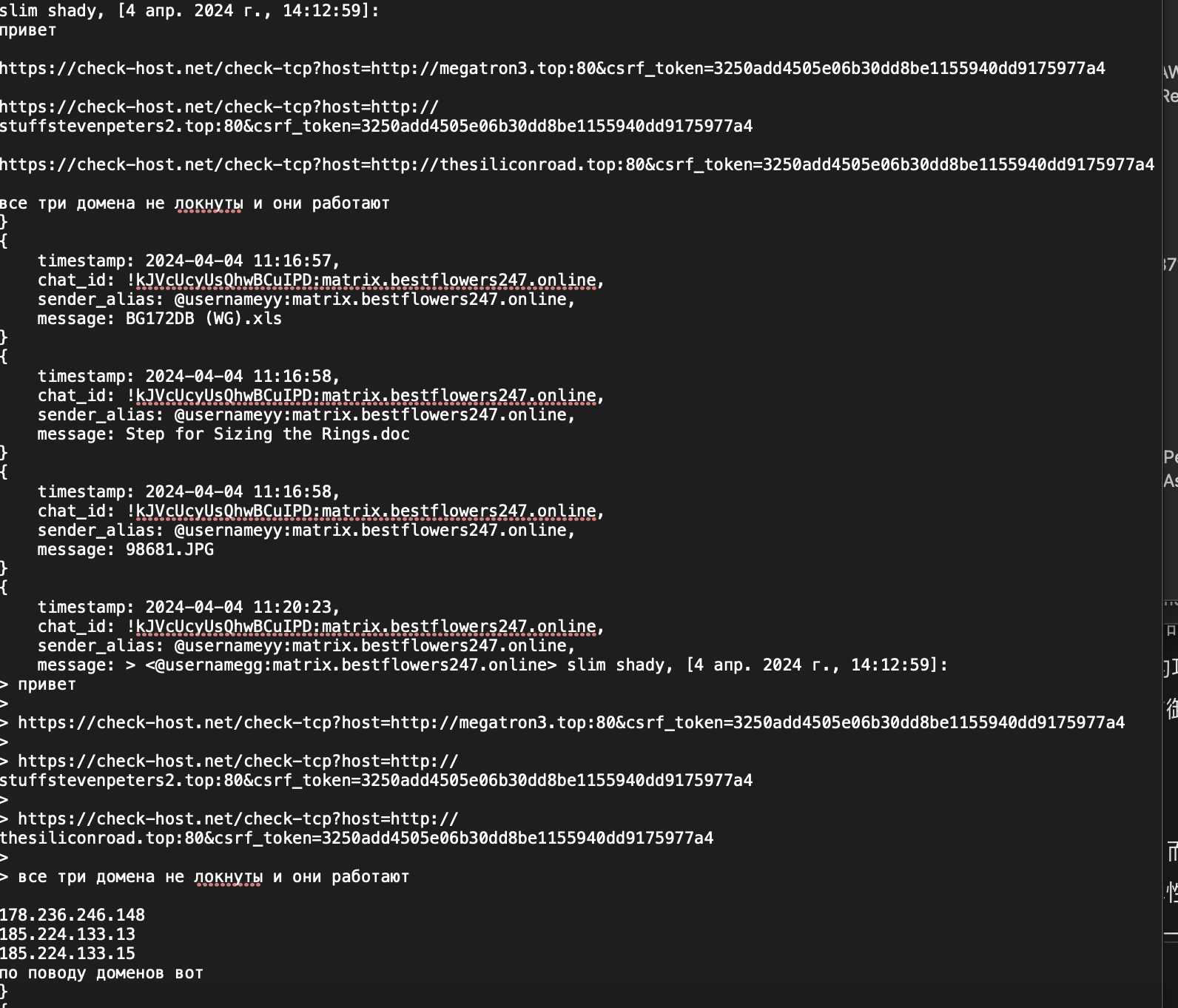

一次性基础设施

为了最大限度地规避检测还有增加归因难度,Black Bast都是一次性短期的基础设施。聊天记录中包含了大量的IP 域名和服务器密码,他们将域名短暂地指向一个IP来用于特定的攻击阶段,一旦目标完成或者基础设施有暴露迹象,就会立即弃用该域名和服务器切换到新的资源。(比如betshopkipstri.com这个域名被明确指出用于 C2 代理过,他们甚至在讨论攻击不同目标时会为每个目标建立独立聊天室。

自动化C2基础设施部署

他们是想在短时间上线一套完整可用于实战的C2设施,而不是花费数天手动配置,聊天记录中提到“нам нужно время все подготовить до 24 часов. но постараемся сегодня к ночи чтобы все было (написать мануал + проверить+выкинуть лишнее) 我们需要在24小时内准备好一切,但会尽量在今晚完成所有工作,包括编写手册、检查和删除不必要的东西。

“сейчас как подниму софт для работы сразу возьму таргеты в работу”一旦我启动工作软件,就会立即开始处理目标

并且同时保证一致性来消除因人为配置失误导致的操作失败。

* “у нас все ставится автоматически, те написан софт, он с открытыми

исходниками. вы указываете список серверов, домены, серты - все списком

и он все настраивает.” (我们的一切都是自动安装的,即编写了开源软件。你提供服务器列表、域名、证书——所有这些都以列表形式,它会自动配置一切)。

能够同时管理和部署数十个甚至上百个C2节点,支持大规模并行攻击活动 。

- “вы указываете список серверов, домены, серты - все списком и он все настраивает” (你提供服务器列表、域名、证书——所有这些都以列表形式,它会 自动配置一切)。通过列表输入,可以轻松扩展部署的规模。

- “мощности нужно увеливать и колличество баз” (需要增加算力和数据库数量)。

根据聊天记录推断自动化流程,操作者只需提供原材料lis脚本即可完成生产。

输入包含:

- VPS IP地址:聊天中频繁出现IP地址和登录凭证,如“Main IP: 147.78.47.48 Username: root Password: bjvZIVWlEI5yEeqBDaU выделеный для кобальта” (主IP: 147.78.47.48 用户名: root 密码: bjvZIVWlEI5yEeqBDaU 专用于Cobalt)。

- 域名:如“betshopkipstri.com”被用作C2代理。

- SSL证书:虽然没有直接提及购买SSL证书,但提到了“он сегодня должне поставить нвоые серты ev” (他今天应该安装新的EV证书)。

- 脚本执行的动作:

-

服务器初始化:

- “1. удаляет лишнее (лишних юзеров, софт)” (删除多余的东西 (多余的用户,软件))。

- “2. обновляет все пакеты” (更新所有软件包)。

- “3. меняет ссх на рандом и меняет пароли” (将SSH更改为随机并更改密码)。

-

部署C2:

- “ставит проксю и сервер” (安装代理和服务器)这里的сервер就是指Cobalt Strike Team Server。

-

配置重定向:

- “Прокладка для кобы.” (Cobalt的代理)。

- “домен направили на эту прокладку” (域名指向这个代理)。

-

应用C2配置文件:

- “5. генерит и меняет профиль” (生成并更改配置文件)。

-

域名解析:

- “домен направили на впс” (域名指向VPS)。

-

部署定制防火墙:

- “6. на проксе подымает файр, файр тоже кастомный приватный, без него обычно все это живет часы или пару дней, после поднятия листенера. с файром дольше. к файру также идет софт для создание новых баз, как находить кого банить. этот файр вы можете передлать для другого софта, реже будет палиться все.” (在代理上部署防火墙,防火墙也是定制的私有防火墙,没有它通常只能存活几小时或几天,部署监听器后。有了防火墙可以存活更久。防火墙还附带用于创建新数据库的软件,以及如何找到要封禁的对象。这个防火墙你可以修改用于其他软件,这样被检测到的几率会更低)。

-

检查与维护:

- “7. проверяет все ли стартануло.” (检查所有是否已启动)。

- “8. также идет автоматизация по апдейту файрвола или перенастройки прокси (когда впска бутается, прокся отпадает - все файлы храняться в оперативке)” (还有防火墙更新或代理重新配置的自动化 (当VPS启动时,代理会断开——所有文件都存储在内存中))。

-

4.脚本完成之后得到一套立即可用的C2设施和相应的攻击playload。

* “наверное это можно все подготовить и передать вам + объяснить как всем

этим пользоваться.” (也许我们可以准备好所有这些并交给你们 +

解释如何使用)。

⬆️Black Basta的自动化C2基础设施部署策略做的非常好,通过自动化将重复易出错的配置任务标准化。当C2服务器被ban的时候自动化部署能力可以迅速烧毁旧的基础设施并在新的VPS上快速重建。

技术细节

记录里面常见的就不写了。

自动化脚本部分有个非常见细节是自定义私有防火墙,该脚本会在代理上部署一个自定义的私有防火墙来过滤掉来自研究人员和沙箱的扫描流量,只允许真实受害者的流量通过从而极大地延长C2 listener的存活时间,记录他们还提到有配套的自动化脚本来更新这个防火墙的规则库。

团队非常注重绕过AV和EDR,并不不依赖单一的加密器,团队成员(usernamegg)在聊天中推广过一个高度定制化的 “Cobalt Strike Artifact Kit”。一个细节是双编译器Stubs,这个工具包的特点是提供了两种不同编译器,MinGW和MSVC,编译的Stubs。这么做的目的是为了在攻击有问题的目标时提供额外的自由度,如果目标的EDR产品对MSVC编译的程序有严密的Hooks,他们就可以切换到MinGW编译的版本,反之亦然。

他们完全自研Stubs,自定义的12个Stubs是完全重写的,不含任何原版代码。、

他们一大特色是多样化的C2框架和初始访问工具链,c 作为主力后期渗透框架,Qakbot被用作初始访问的加载器,还有多次提到的自研加载器iPika,所有流量从 Qakbot转移到iPika,在闲聊的时候还在吹捧iPika将干掉Kwak。⬅️成员w作为iPika的开发者之一,确认这个工具支持 HVNC和Keylogger后续还将加入Stealer。

他们很擅长追新漏洞然后快速武器化,在2023年12月的聊天中,成员分享了一个刚在Black Hat EU上公布的PoolPartyBof新型进程注入技术的GitHub链接,立即讨论将其CNA脚本集成到Cobalt Strike中用于x64进程注入。

在讨论注入的时候还列出了一系列常见的商业软件进程作为目标,有abobe teannviewer disscord s1ak Slack zoonn Tableau)。

可以拿来作参考的还有C2Beacon动态调整,在使用DNS C2信标时发现 Trend Micro的安全产品能够检测到这种DNS流量,群里报告说“палит сам DNS стук”(DNS信标被标记了)。因此团队立即决定放弃DNS信标转而使用基于HTTPS的信标。

除了常见的邮箱Spam攻击,他们还使用了TeamsPhisher进行钓鱼,使用 TeamsPhisher通过Microsoft Teams内部聊天发送钓鱼playload来绕过传统的邮件网关过滤。还在讨论的时候准确指出了局限性:“она умеет отправлять толдько с корп тимсов”(它只能从企业版Teams账户发送)以及分析发送的playload,指出imdisplayname: “phish her” 字段是一个不好的指纹容易被检测。